全国2012年4月自考考试(计算机网络安全)真题

摘要:全国2012年4月自考考试(计算机网络安全)真题及答案,本试卷为全国2012年4月自考考试(计算机网络安全)真题及答案

全国2012年4月自考考试(计算机网络安全)真题及答案解析

全国2012年4月自考考试(计算机网络安全)真题及答案,本试卷为全国2012年4月自考考试(计算机网络安全)真题及答案

一、单项选择题

(本大题共15小题,每小题2分,共30分)在每小题列出的四个备选项中只有一个是符合题目要求的,请将其代码填写在题后的括号内。错选、多选或未选均无分。

1.依据OSI安全体系结构,数据链路层能提供( )

A.连接机密性服务

B.鉴别服务

C.数据完整性服务

D.抗抵赖性服务

2.针对企业网内部人员攻击的典型对策不包括( )

A.加强安全意识和技术培训

B.对系统的关键数据和服务采取特殊的访问控制机制

C.采用审计和入侵检测技术

D.采用防火墙技术

3.在GB 2887-2000中,一类供电( )

A.同一般的照明供电

B.需建立不间断供电系统

C.需建立带备用的供电系统

D.按一般用户供电要求

4.下列各项中,C类计算机机房安全不作要求的是( )

A.防火

B.防水

C.供配电系统

D.空调系统

5.单钥密码体制的保密性主要取决于( )

A.密钥的安全性

B.密文的安全性

C.加密算法的安全性

D.解密算法的安全性

6.下列关于RSA算法的说法中,正确的是( )

A.加密速度比DES快

B.解密速度比DES快

C.安全性基于离散对数的困难性

D.安全性基于大数的素数因子分解难题

7.防火墙的体系结构一般不包括( )

A.双重宿主主机体系结构

B.堡垒主机体系结构

C.屏蔽主机体系结构

D.屏蔽子网体系结构

8.下列网络安全技术中,能够对内部攻击、外部攻击和误操作进行实时保护的是( )

A.防火墙

B.端口扫描

C.入侵检测

D.杀毒软件

9.下列关于分布式入侵检测的说法中,错误的是( )

A.能检测大范围的攻击行为

B.对系统的通信能力没有影响

C.提高了检测准确度

D.可以协调响应措施

10.下列关于网络安全漏洞威胁综合等级的描述中,错误的是( )

A.1级:低影响度,低严重度

B.2级:低影响度,中等严重度;中等影响度,低严重度

C.4级:低影响度,高严重度;高影响度,低严重度

D.5级:高影响度,高严重度

11.下列关于网络安全漏洞探测技术的阐述,错误的是( )

A.信息型漏洞探测技术往往会对目标产生破坏性影响

B.信息型漏洞探测技术对于具体某个漏洞存在与否难以做出确定性的结论

C.攻击型漏洞探测技术有可能无法探测到某些漏洞

D.攻击型漏洞探测技术不可避免地会对目标系统带来一定的负面影响

12.在逻辑结构上,计算机病毒必不可少的模块是( )

A.引导模块

B.传染模块

C.发作模块

D.隐藏模块

13.下列关于计算机病毒检测手段的说法中,正确的是( )

A.特征代码法能够检测隐蔽性病毒

B.校验和法能够识别病毒种类

C.行为监测法能够识别病毒名称

D.软件模拟法能够检测多态性病毒

14.下列关于单机用户网络安全的说法中,错误的是( )

A.安装个人防火墙是防止网络攻击的有效手段

B.防止网站恶意代码危害的关键是禁止其执行

C.保护电子邮件安全的有效方法是对其进行某种形式的加密处理

D.安装防病毒软件是防止被病毒传染的一劳永逸的捷径

15.在进行网络安全需求分析时,应摒弃( )

A.风险意识

B.权衡意识

C.绝对意识

D.集成意识

二、填空题

(本大题共10小题,每小题2分,共20分)请在每小题的空格中填上正确答案。错填、不填均无分。

11.网络的安全问题实际上包括两方面内容,一是网络的________、二是网络的信息安全。

12.电磁干扰可通过电磁辐射和________两条途径影响电子设备的工作。

13.数据加密标准DES的有效密钥长度是________比特。

14.应用层网关防火墙最突出的优点是________。

15.包过滤防火墙工作在________层,通常基于IP数据包的源地址、目的地址、源端口和目的端口进行过滤。

16.入侵检测提供了一种用于发现入侵攻击和合法用户________的方法。

17.根据使用者的行为或资源使用状况的正常程度来判断是否入侵的技术称为________检测。

18.网络安全漏洞检测技术主要包括端口扫描、________和安全漏洞探测。

19.按照链接方式,计算机病毒可以分为四大类,分别是源码型病毒、________、外壳型病毒和操作系统型病毒。

110.在网络和信息的安全中,技术措施的第一道大门是_______。

三、简答题

(本大题共6小题,每小题5分,共30分)

21.计算机网络安全的目标包括哪五个方面?

22.计算机机房的接地系统有哪些?

23.防火墙在哪几方面提高了主机的整体安全性?

24.简述入侵检测分析模型中构建分析器的过程。

25.按照漏洞的可利用方式和漏洞探测的技术特征,可将网络安全漏洞探测技术分别划分为哪几类。

26.简述恶意代码的分类。

四、综合分析题

(本大题共2小题,每小题10分,共20分)

31.已知明文空间与密文空间都是26个英文字母,同时将英文字母与模26的余数一一对应。假定k=(k1,k2)=(7,3),加密函数Ek (x)=(k1x+k2)mod26,给定明文为NETWORK,请写出加密过程和密文。

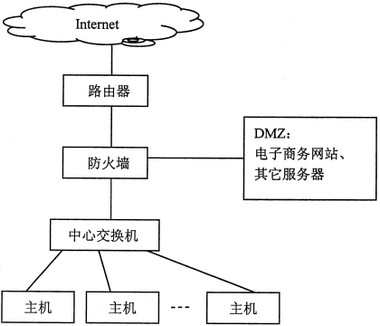

32.某企业网的网络拓扑结构如下图所示:在网关位置配置多接口的防火墙,将整个网络划分为外部网络(Internet)、内部网络和DMZ区等三个区域。与外部网络的连接通过路由器实现;内部网络区是一个以中心交换机为核心的星型结构的局域网,所有的工作主机置于内部网络区;DMZ区放置电子商务网站及其它服务器,其它区域的主机对DMZ区内服务器的访问必须经过防火墙的检查。  请回答下列问题: (1)一份完整的网络安全解决方案应包括哪几个方面? (2)为了防止来自外部网络的IP地址欺骗,如何配置防火墙的安全访问策略? (3)为了防止来自外部网络对DMZ区内的电子商务网站的攻击行为,需要在电子商务网站上配置何种网络安全系统?

请回答下列问题: (1)一份完整的网络安全解决方案应包括哪几个方面? (2)为了防止来自外部网络的IP地址欺骗,如何配置防火墙的安全访问策略? (3)为了防止来自外部网络对DMZ区内的电子商务网站的攻击行为,需要在电子商务网站上配置何种网络安全系统?

延伸阅读

- 2024年上半年吉林省高等教育自学考试的招生政策信息汇总

- 24年上半年吉林省自考的理论课程考试通知单打印官网是?

- 24年4月吉林省自考的理论课程考试通知单打印时间是何时?

- 2024年上半年吉林省自考报名时上传考生照片要求是?

- 24年4月吉林省自考理论课程的报名流程是?实践性环节考核呢?

- 2024年上半年吉林省自考的报名费用收费标准是?缴费方式是?

自考微信公众号

扫码添加

自考备考资料免费领取

去领取

距离2024 自考考试

还有- 0

- 0

- 0

专注在线职业教育23年

专注在线职业教育23年

扫描二维码

扫描二维码